게티 이미지

금요일 연구원들은 해커들이 라우터 및 기타 네트워크 연결 장치를 거대한 봇넷으로 랭글링하는 오픈 소스 악성코드인 Mirai로 취약한 사물 인터넷 장치를 성공적으로 감염시키기 위해 최근에 발견된 SpringShell 취약점을 악용하고 있다고 말했습니다.

SpringShell(Spring4Shell이라고도 함)이 지난 일요일에 등장했을 때, 일부 보고서 영향을 미친 인기 있는 로깅 유틸리티 Log4J의 치명적인 제로데이 취약점인 Log4Shell과 비교했습니다. 앱의 상당한 부분 인터넷에서. SpringShell이 작동하는 데 필요한 구성이 결코 일반적이지 않았기 때문에 그 비교는 과장된 것으로 판명되었습니다. 현재까지 취약한 것으로 알려진 실제 앱은 없습니다.

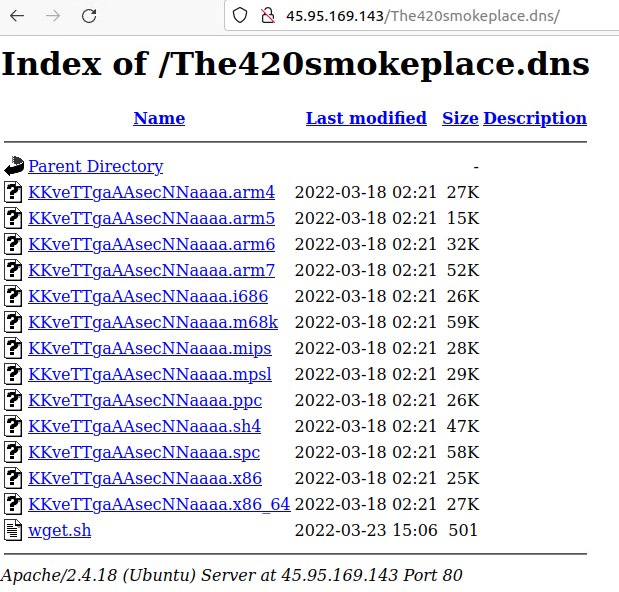

Pattern Micro의 연구원은 해커가 Mirai를 성공적으로 설치하는 무기화된 익스플로잇을 개발했다고 말합니다. ㅏ 블로그 게시물 그들은 게시한 장치의 유형이나 감염된 장치에 사용된 CPU를 식별하지 않았습니다. 그러나 게시물은 그들이 발견한 멀웨어 파일 서버에 서로 다른 CPU 아키텍처에 대한 멀웨어의 여러 변종을 저장했다고 밝혔습니다.

트렌드마이크로

트렌드마이크로 연구원인 Deep Patel, Nitesh Surana 및 Ashish Verma는 “악의적인 행위자가 취약한 서버, 특히 싱가포르 지역에서 Mirai 봇넷 악성코드를 무기화하고 실행할 수 있는 Spring4Shell의 적극적인 익스플로잇을 관찰했습니다. 익스플로잇은 위협 행위자를 허용합니다. 기기의 “/tmp” 폴더에 Mirai를 다운로드하고 “chmod”를 사용하여 권한 변경 후 실행합니다.

이 공격은 이달 초 연구원들의 허니팟에 나타나기 시작했습니다. 대부분의 취약한 설정은 다음 종속성으로 구성되었습니다.

- 5.2.20, 5.3.18 이전의 Spring Framework 버전 및 JDK(Java Growth Equipment) 버전 9 이상

- 아파치 톰캣

- Spring-webmvc 또는 spring-webflux 종속성

- POJO(Plain Outdated Java Objects)와 같은 비기본 매개변수 유형을 사용하도록 구성된 Spring 매개변수 바인딩 사용

- 배포 가능, 웹 애플리케이션 아카이브(WAR)로 패키지

Trend는 해커가 익스플로잇을 무기화하는 데 성공한 것은 노출된 클래스 개체를 사용하는 기술 덕분에 주로 여러 가지 방법을 제공했다고 말했습니다.

“예를 들어,” 연구원들은 “위협 행위자는 AccessLogValve 개체에 액세스하고 Apache Tomcat에서 클래스 변수 ‘class.module.classLoader.sources.context.father or mother.pipeline.firstpath’를 무기화할 수 있습니다. 패턴, 접미사, 디렉터리 및 접두사와 같은 AccessLogValve 개체의 속성을 조작하여 웹 루트에 웹 셸을 작성하도록 액세스 로그를 리디렉션하여 이를 수행할 수 있습니다.”

보고 내용을 정확히 파악하기 어렵습니다. 세부 사항이 부족하고 싱가포르와 지리적으로 연결되어 있어 Pattern Micro가 본 것이 연구원이 사용하는 도구였다면 제한된 수의 장치가 취약하거나 전혀 취약하지 않을 수 있습니다. 실제 장치가 취약한지 또는 취약한지 알지 못하면 위협에 대한 정확한 평가를 제공하거나 이를 방지하기 위한 실행 가능한 권장 사항을 제공하기 어렵습니다.